N2N zwischen IPfire und pfsense mit openvpn

Probleme:

Das pkcs12 (.p12) muss für pfsense in eine .pem Datei umgewandelt werden.

Übersicht:

Einstellungen

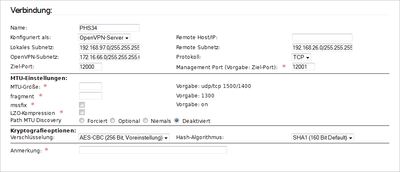

| A. 192.168.97.0/255.255.255.0 IPfire | B: 192.168.26.0/255.255.255.0 pfsense | |

| Modus | Server | Client |

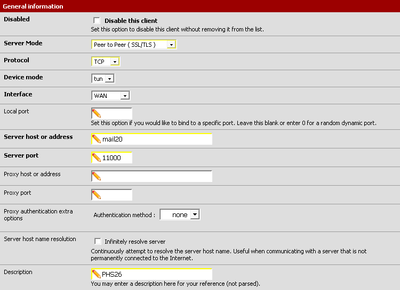

| General information | ||

| Disable this client | not checked | |

| Server Mode | Peer to peer (SSL/TLS) Zertifikat | |

| Protocol | TCP | |

| Device mode | tun | |

| Interface | WAN | |

| Local port / Management Port | 12001 | |

| Server host or address | 87.139.141.x | |

| Server port | 12000 | |

| Description | PHS34 | |

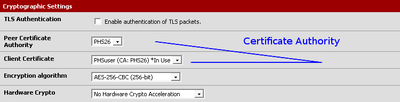

| Cryptographic Settings | ||

| TLS Authentication | not checked | |

| Peer Certificate Authority | PHS26 | |

| Client Certificate | PHSuser (CA: PHS26) | |

| Encryption algorithem | AES-256-CBC (256-bit) | |

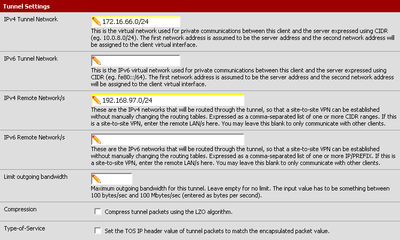

| Tunnel Settings | ||

| IPv4 Tunnel Network | 172.16.66.0/255.255.255.0 | |

| IPv6 Tunnel Network | ||

| IPv4 Remote Network/s | 192.168.97.0/24 | 192.168.26.0/24 |

| IPv6 Remote Network/s | ||

| Limit outgoing bandwidth | ||

| Compression | ||

| Type-of-Service | ||

| Advanced | ||

IPfire

OpenVPN Verbindung auf der IPfire einrichten:

-

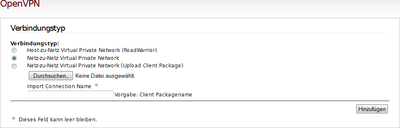

Die VPN-Verbindung unter IPfire wird als Netz-zu-Netz Virtual Private Network angelegt. IPfire wird als Server konfiguriert.

Die Verbindungsdetails werden wie gewohnt eingegeben

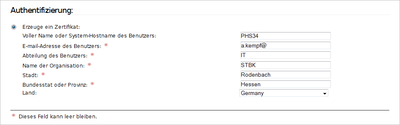

Die Authentfizierung erfolgt über ein Zertifikate

Wurde die VPN eingerichtet, kann das Client-Packet ZIP-File auf dem Rechner gespeichert werden

und überträgt die PFX Dateil "PHS34.p12" auf einem Linux Rechner:

Umwandlung PFX to PEM

Auf dem Linux Rechner wird die PFX Dateil "PHS34.p12" in PEM Zertifikate umgewandelt. Dabei werden keine Passwörter angegeben.

Einstellungen für das Umwandlen:

USER="user.pem";

CA="ca.pem";

KEYS="keys.pem";

OPENSSL="/usr/bin/openssl";

PFX="PHS34.p12";Ermitteln der Keys aus dem PFX-File

echo "create ${USER}"; ${OPENSSL} pkcs12 -in ${PFX} -clcerts -nokeys -nodes -out ${USER}echo "create ${KEYS}"; ${OPENSSL} pkcs12 -in ${PFX} -nocerts -nodes -out ${KEYS}echo "create ${CA}"; ${OPENSSL} pkcs12 -in ${PFX} -cacerts -nodes -out ${CA}Die erzeugten Files können jetzt in pfsense eintragen:

pfsense

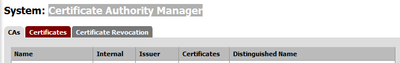

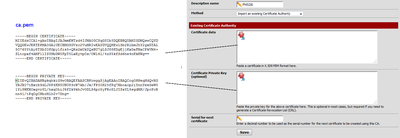

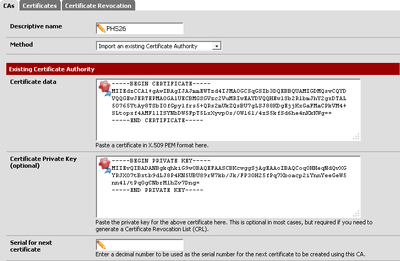

System: Certificate Authority Manager (ca.pem)

Wir erstellen einen neue CA und ordnenen die Keys zu. Dazu verwenden wir das File: "ca.pem". Der Name von dem ca heißt: "PHS26"

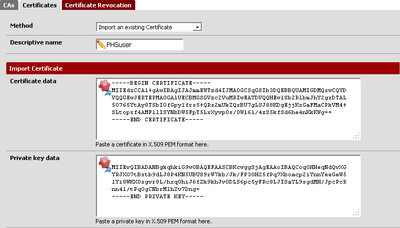

System: Certificate Manager (user.key, keys.pem)

Das gleiche machen wir mit dem Userkey. Dazu verwenden wir das File: "user.pem" und "keys.pem". Keys.pem enthält den "private Key" Der Name von dem Certifikat heißt: "PHSuser"

openvpn client einrichten

Die Verbindung auf dem pfsense wird als "openvpn client" eingerichtet und glieder sich in drei Gruppen:

- General information

- Cryptographic Settings

- Tunnel Settings

Die Zertifikate kommen stammen vom "Certificate Manger"

General information

Cryptographic Settings

Tunnel Settings

Open VPN Status

Wurde alles richtig eingerichtet, steht die Verbindung. Wichtigte Punkte, die übereinstimmen müssen:

- MTU-Größe

- Kryptografieoptionen: Verschlüsselung 256 Bit

Artikelaktionen

Danke für die Anleitung,

Hast du eventuell eine Ahnung wie man dies genau andres herummachen kann?

Heißt pfsense ist der OpenVPN Server und ipfire der OpenVPN Client?

Grüße

the_Uli